AWS WAFとは?導入メリットや普通のWAFとの違いをわかりやすく解説|東京のWEB制作会社・ホームページ制作会社|株式会社GIG

BLOG

ブログ

AWS WAFとは?導入メリットや普通のWAFとの違いをわかりやすく解説

2023-04-09 制作・開発

WebサイトやWebアプリケーションを開発・運用するにあたり、見栄えや使いやすさを重視することはもちろん大切です。しかし、同時にセキュリティ対策も漏れなく行う必要があります。そこを怠ると、ユーザー情報が漏えいしたなどの問題に発展し、社会的信頼が失墜してしまうことも。

そうならないためにも、Webセキュリティ対策に特化した「WAF」の導入に踏み切る企業が増加している印象です。

今回はWAFの中でも、クラウド型WAFの代表格でもある「AWS WAF」について、導入のメリットや普通のWAFとの違い、AWS WAFならではの存在でもある「マネージドルール」などに焦点をあて解説を進めます。

そもそもWAFとは?

WAFとは、「Web Application Firewall」の略称で、悪意ある攻撃からWebサイトやWebアプリケーションを守るために活用されるツールのことを指します。

たとえば、以下のような攻撃からWebサービスを保護するのに役立ちます。

・SQLインジェクション

・クロスサイトスクリプティング

・バッファオーバーフロー

・DDoS攻撃

・ブルートフォースアタック

これらの攻撃は、どれも一度でも被害にあってしまえば、顧客情報の漏洩、Webサービスの停止につながってしまい、仮に顧客情報の漏洩などが起きてしまえば、会社の信頼は失墜してしまうでしょう。

Webサービスの仕組みは年々複雑化しており、さまざまなアプリケーションやシステムとの連携で思いがけない脆弱性が見つかるケースもあります。また、脆弱性を狙った攻撃の手口も日々増加・多様化しており、未知の攻撃に備えることが今まで以上に求められています。

WAF以外にもセキュリティ製品は数多く存在しますが、なかにはWebセキュリティに関しては「痒い所に手が届かない」ものも。WebアプリケーションやWebサイトを保護することに特化した対策を行えるのは、WAFだけともいえます。

関連記事:WAFとは? 種類や仕組み、必要性などをエンジニアが解説

関連記事:情報セキュリティ事故の事例7選。事故を防ぐ4つの対策も解説

AWS WAFとは?

AWS WAFは、Amazonが運営するクラウド型のWebサービス「AWS」のサービスの一種である、「Amazon CloudFront(コンテンツ配信ネットワーク)」や「Application Load Balancer(Webサービスの負荷分散用ロードバランサ)」上で動作するWAFサービスです。

クラウド型のWAFサービスでは、WAF専用機器の購入が不要で、かつ導入までの期間も短いことから、導入費用は比較的安い傾向にあります。また、通信量や監視対象となるURLの数によって毎月の運用費用が決まるものが多く、月々のコスト調整も可能でしょう。

さらに、企業のネットワーク構成もとくに変更する必要がないので、WAFに関する費用をなるべく抑えたい企業には向いている形態となります。

AWS WAFでは、SQLインジェクションなどの一般的な攻撃を検知するルールがあるのはもちろん、さまざまなマッチ条件によるフィルター、IPリスト、レートコントロールなどの機能をフル活用して、不正な通信の検知・遮断を行います。

AWS WAFを活用することで、セキュリティや可用性、パフォーマンスの脅威となる脆弱性からWebサイトやWebアプリケーションを守ることができるでしょう。

関連記事:知っておきたい、AWSのセキュリティ対策。AWSの方針や対策方法を制作会社が解説

普通のクラウド型のWAFとの違い

AWS WAFと普通のクラウド型のWAFとの違いについて、以下の3点に焦点をあて確認してみましょう。

■価格

AWS WAFは普通のクラウド型のWAFと比べ、さらに価格が安い傾向にあります。まず、AWS WAFは初期費用が掛かりません。ランニングコストも最低20ドル/月から利用できます。

一方で、普通のクラウド型のWAFでは、初期費用がない製品もありますが、導入のためのライセンス費用がかかるケースも。ランニングコストもさまざまな料金形態が存在し、アクセス数ベースの課金を採用する製品もあります。

■導入手順

AWS WAFは普通のクラウド型のWAFと比べても、導入手順が少なく、簡単に導入できます。最短で数十秒でWAFの導入が可能です。

ただし、基本的に導入できる対象はAWS上に構築しているWebサービスに限られます。

一方で、普通のクラウド型のWAFは、さすがに数十秒とまではいかないまでも、数分間~数日あれば導入できるサービスがほとんどです。また、オンプレミス環境に構築したWebアプリケーションに対しても導入できるなど、比較的柔軟な対応が可能な点は大きな違いだといえます。

■運用

AWS WAFでは、自分で攻撃をブロックするためのルール作りが必要で、運用を行うためにある程度のセキュリティに関する知識は要求されるでしょう。

ただし、セキュリティ専門のベンダーが提供する「マネージドルール」を活用することで、セキュリティの知識が乏しくても運用できるようになっているのはメリットのひとつです。

一方で、普通のクラウド型WAFは、運用のための機能が整備されているケースが多いです。遮断レポートや遮断したIPリストなどをログとして知らせてくれるなど、運用しやすい機能があらかじめ用意されています。

また、攻撃をブロックするためのルールについても自動で運用してくれるなど、AWS WAFに比べて運用しやすいものが多いかもしれません。

AWS WAFと普通のクラウド型のWAFにはそれぞれに特性があり、それぞれの違いをきちんと理解したうえで、自社のWebサイトやWebアプリケーションを守るためにはどちらが適切なのかを判断する必要があるでしょう。

AWS WAFの特徴

ここからは、AWS WAFの大きな特徴について解説します。

特徴1. ウェブトラフィックのフィルタリング

AWS WAFでは、IPアドレス、HTTPヘッダーと本文、またはカスタムURLなどの条件にもとづいて、ウェブトラフィック(アクセス)をフィルタリングするルールを作成できます。

また、SQLインジェクションやクロスサイトスクリプトといった一般的な攻撃をブロックするルールも簡単に作成でき、設定したルールを複数のWebサイトやWebアプリケーション環境にも展開することが可能です。

特徴2. AWS WAF Bot Control

Botとは、事前に設定した内容を実行するプログラムのことを指します。Botは「robot」が語源となっており、設定した内容を処理してくれるロボットのような役割が期待されます。

このBotには、悪いことをするために利用されたり、無駄なトラフィックが発生させたりするなど好ましくないものがある一方で、検索エンジンのクローラーのようにWebサイト運営に不可欠なBotも存在します。

AWS WAF Bot Controlでは、良い・悪いBotを認識し、Webアプリケーションに合わせて許可するBot、拒否するBotをそれぞれコントロールできます。

特徴3. アカウント乗っ取り詐欺の防止

AWS WAFの「Account Takeover Prevention」では、盗まれた資格情報や拒否されたトークンの利用をはじめ、さまざまなルールで認証エンドポイントへのリクエスト検査を行うことができます。

「Account Takeover Prevention」は、 AWS WAFのマネージドルールの一部であり、Bot Controlと一緒に利用すると、ボット攻撃からアプリケーションを効果的に防御する役割も期待できます。

特徴4. フル機能 API

AWS WAFでは、APIを使用して管理ルールを作成することができます。AWSから提供される標準ルールはもちろんのこと、APIを使用して特定の通信を管理することも可能。

そして、作成した管理ルールはアップデートすることができるので、自社に合わせたカタチで運用することができるでしょう。

特徴5. リアルタイムの可視性

AWS WAFでは、リアルタイムメトリクスを使用することで、各リクエストの詳細を可視化することができます。

たとえば、 通信の際に各リクエストの数値を監視することにより、設定した「しきい値(境界となる数値)」をオーバーしたり、特定の攻撃が検出されたりした場合のアラート設定も簡単にできるため、状況に合った新しいルールの設定が可能です。

特徴6. AWS Firewall Managerへの統合

「AWS Firewall Manager」を使用することで、複数のAWSアカウントにまたがるAWS WAFのデプロイを一元的に設定および管理できます。新しいリソースが作成されると、それらが共通のセキュリティルールセットに準拠することになります。

また、セキュリティポリシーの違反がある場合には、自動的にセキュリティチームに通知する仕組みが用意されているので、即座に対応することが可能です。

AWS WAFの料金体系

AWS WAFの料金は、ユーザーが作成したWebアクセスコントロール(Web ACL)の数、Web ACLごとに追加したルールと、受信するWebリクエストの数により、従量課金制で算出されます。そのため、初期費用はとくに必要ありません。

コストパフォーマンスに優れたWAFであることは間違いありませんが、一方で通信量が多いケースでは、コストがかさむことが想定されますので注意が必要でしょう。

また、AWS WAFの料金は、Amazon CloudFront の料金、AWS Cognitoの料金、Application Load Balancer(ALB)の料金、Amazon API Gatewayの料金、または AWS AppSyncの料金に加えるカタチで課金されます。

| リソースタイプ | 料金 |

| Web ACLの数 | 1Web ACL当たり USD 5.00/月 |

| Web ACLごとに追加するルールの数 | 1ルール当たり USD 1.00/月 |

| 受け取るWebリクエスト数(トラフィック) | 100万Webリクエスト当たり 0.60USD |

上記料金表に関しては、すべて2024年2月現在のものです。最新の料金は、AWS WAFの料金を必ず確認ください。

AWS WAFの設定方法

AWS WAFの設定方法についても確認しておきましょう。

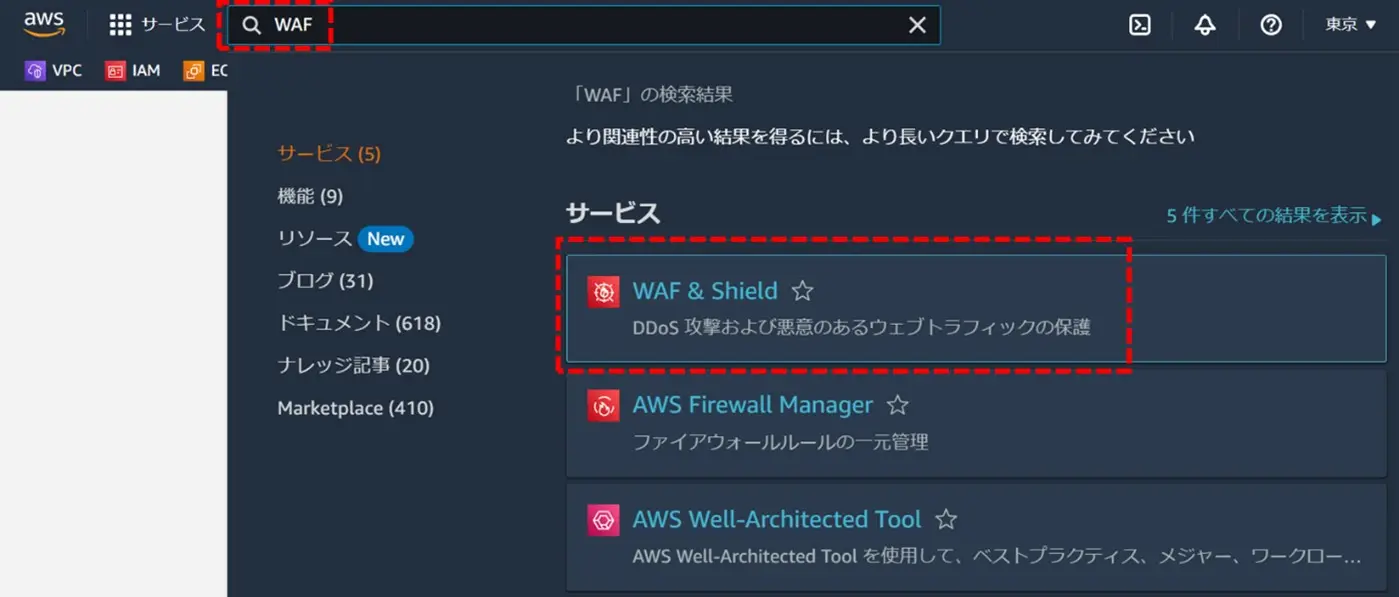

1. AWSアカウントを設定し、マネジメントコンソールにログイン

AWSアカウントにログインし、マネジメントコンソール画面から「WAF & Shield」を検索、その後AWS WAF管理ページにアクセスしましょう。

出典:NTT東日本 クラソル

出典:NTT東日本 クラソル

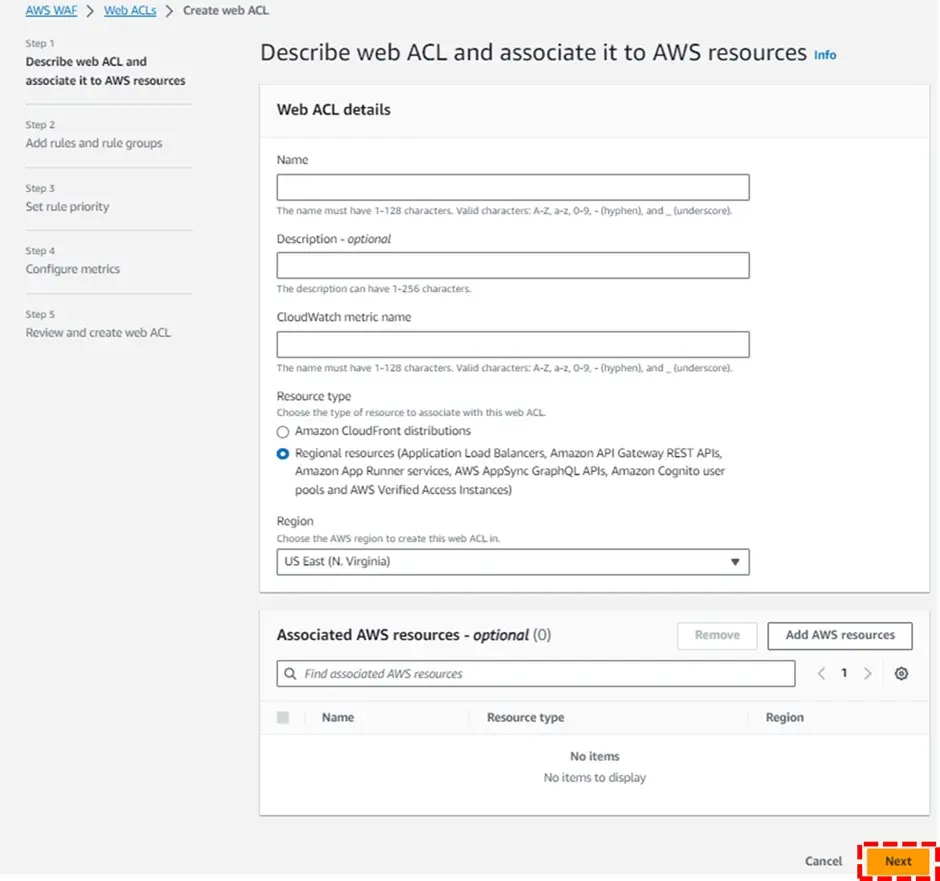

2. Webアクセスコントロールリスト(Web ACL)を作成

AWS WAF管理画面にて「Getting Start」を選択し、Web ACLを作成しましょう。

出典:NTT東日本 クラソル

出典:NTT東日本 クラソル

AWS WAFの詳細情報とAWS WAFを適用するロードバランサーの設定が完了すれば、Web ACLの作成完了です。

出典:NTT東日本 クラソル

出典:NTT東日本 クラソル

3. ルールに条件を追加

Web ACLの作成ができれば、ルールに条件を追加していきます。その際に、以下の種類のリクエストが「許可」または「拒否」することが可能となります。

○特定のIPアドレスまたはIPアドレス範囲が送信元である

○特定の国が送信元である

○リクエストの特定の部分が、指定した文字列を含むか、正規表現パターンと一致する

○指定した長さを超えている

○悪意のあるSQLコード(SQLインジェクション)が含まれている可能性がある

○悪意のあるスクリプト(通称クロスサイトスクリプト)が含まれている可能性がある

AWS WAFの導入メリット

WAF製品は世の中にたくさんありますが、AWS環境でAWS WAFを選択するメリットとは何でしょうか。

メリット1. 簡単に導入できる

「Amazon CloudFront」や「Application Load Balancer」上で、WAFを有効にすることで基本的に必要とされる導入準備は完了します。

特別なソフトウェアのインストールや別途ハードウェアの購入が不要なため、だれでもスムーズにWAF環境を整えることができます。新たに設定やルールを追加した場合でも、少しの時間で変更を適用させることができます。

また、突然のメンテナンスが発生しても、すぐに対応策をアップデートすることができるので、強固なセキュリティを維持し続けることが可能です。

メリット2. Webアプリケーションへの攻撃対策ができる

AWSが提供している標準ルールやAPIを使って脅威に対応するので、WebアプリケーションやWebサイトを高いレベルで保護することにつながります。

また、AWSでは基本的なルールセットのほか、用途に応じたカタチでルールセットを追加することができます。

たとえば、SQLインジェクションを含めたデータベースに対する攻撃を防御する「SQLデータベース用のルールセット」や、WordPress固有の脆弱性を突く攻撃を防御する「WordPressアプリケーションのルールセット」などが挙げられます。

自社のWebサービスに合ったルールセットを導入することで、アプリケーションやシステムへの攻撃をAWS WAFで防御します。

メリット3. 「マネージドルール」と呼ばれる仕組みが用意されている

マネージドルールとは、AWS WAFで使用できるルールセットのことを指します。ルールセットを提供するのは、なにもAWSだけではありません。主要なセキュリティベンダー企業からもルールセットは販売・提供されており、かつそれらは更新されているので、世界的な状況に合ったルールが常に適用されています。

ルールの詳細などは、ベンダーが調整しているので、とくに自社側での細かなルール設定を行う必要はありません。

そのため、社内にセキュリティに詳しいエンジニアが配置されていなくても、マネージドルールを使用することで、一定以上のセキュリティレベルは担保することができるでしょう。自社に適したマネージドルールを選定し、購入することも選択肢のひとつだといえます。

ただし、細かいルールの内容はブラックボックスで、細かい条件に対してブロックされるかどうかの判断はできません。とはいえ、攻撃判定した際に通信を止めるかどうかは個別に設定できるため、通信を止めても問題ないと判断できたルールのみブロックしましょう。

メリット4. トラフィックの確認もしやすい

AWSコンソール上では、どのような通信がなされているかを簡単に確認することができます。さらに、監視サービスである「Amazon CloudWatch」と連携することで、特定の攻撃などを想定したルールを作成し、それに該当したものが認知されると、通知を発することも可能です。

また、分析サービスである「Amazon Athena」と連携できれば、WAF経由のトラフィックからさらに詳細な検索や分析を行うことができるでしょう。このように、AWSサービスと組み合わせてトラフィックの確認も簡単にできます。

AWS WAFの導入デメリット

セキュリティサービスとしてメリットが多そうなAWS WAFですが、運用面では多少の専門性が求められる側面もあり、難しさはあります。

AWS WAFには、悪意ある攻撃を特定したり、個別に対処したりする機能は十分に備えられています。しかし、それを有効活用するためには、新しい脆弱性情報を積極的に収集し、シグネチャの更新を頻繫に行うことが不可欠です。

仮に誤検知を認識した際には、検知ログ調査やルールの検証を行うことは当然です。一方でルールセットの内容は基本的にブラックボックスであり、シグネチャ(悪意あるアクセス形跡などのパターン)のカスタマイズもできないため、Webアプリケーション自体の改修が必要なケースもあるかもしれません。

AWS WAFのマネージドルールの必要性

メリットの箇所で、マネージドルールの基本的については解説しましたが、ここからはマネージドルールについてより詳しく解説します。

AWS WAFでは、基本的に保護対象とするWebアプリケーションに対して「Web Access Control List」と呼ばれるアクセス制御の情報を集めるリストを作り、このリストにAWS WAFを制御するためのルールをひもづけます。

AWS WAFを適切に運用するためには、Web Access Control Listとそこに紐づくルールを自社のセキュリティポリシーに照らし合わせて登録する必要があります。しかし、セキュリティに関する知識が豊富な人材がいたとしても、ゼロからこれらの作業を行うにはそれなりの作業負担を強いられます。

一般企業にとって、AWS WAFのルールを自社に適切なカタチで運用し続けることは、かなりハードルが高いといえます。

一方、こういったルールづくりが既に済んでいる、いわば「完成品」であるマネージドルールを活用することで、こうしたルール作りや運用にかかる負荷を大幅に減らす役割が期待できます。

AWS WAFマネージドルールの種類

AWS WAF向けマネージドルールは、大きく分けて3種類に分類することができます。

種類1. AWS Managed Rules for AWS WAF

これはAWSが公式に用意しているマネージドルールです。このマネージドルールを利用することで、Webアプリケーションに対する攻撃手法の多くは回避できるはずです。

公式のルールでもあるため、まずはこの公式マネージドルールの導入を検討してみましょう。さらに、WordPressなど一部のWebアプリケーション向けのルールセットなども用意されているので、自社のWebアプリケーションに適合するものがあれば、それらの導入も検討してみましょう。

ただし、公式マネージドルールは、あくまでもWebアプリケーションに対する一般的な攻撃を回避できるように作られたルールセットで、これを適用するだけでどんなWebアプリケーションに対する攻撃でもすべて防げるものではないのも事実です。

種類2. AWS Marketplaceから購入するマネージドルール

自社のWebアプリケーションへの攻撃に対する防御力をより高め、最新の攻撃手法への対応をいち早く取り入れたい場合には、セキュリティベンダーが販売するマネージドルールを購入しましょう。

大手を含むセキュリティベンダーが提供しているルールは、新たな攻撃手法を調査・分析する技術力やそれに対応するルールを迅速に作成・提供できる体制が整備されているものが多いです。

しかし、製品ごとに得意・不得意とする領域やカバー範囲の違いなどもあるので、どの製品が自社のWebアプリケーションに適しているのかは、導入前にきちんと比較・検討することが大切です。

種類3. 運用サービス付きのマネージドルール

マネージドルールを使用するだけでなく、設定から保守・運用、サポートまですべてプロに任せたいという場合は、運用サービス付きのマネージドルールを活用するのがおすすめです。

○自社のWebアプリケーションに合ったルールを漏れなく設定したい

○新たな脆弱性が発見された場合には、即座に対応したい

○誤検知やWAFによる通信遮断などが発生した場合には、プロによるサポートを受けたい

AWS WAFの運用にあたって、上記のような懸念事項がある場合には、運用サービス付きのマネージドルールの導入も検討してみてください。

AWS WAFの導入・運用支援はGIGにお任せください

AWS上に構築されたWebサイトやWebアプリケーションを悪意ある攻撃から守るには、AWS WAFを積極的に活用するのがおすすめです。初期費用が必要なく、利用した分のみ課金される従量課金制のサービスのため、導入するハードルも低いといえます。

ですが、AWS WAFの運用は大変だと感じる企業も少なくありません。

専任のセキュリティエンジニアを配置していない中小企業では、シグネチャの更新や最新の脆弱性情報の収集、誤検知の対応といったところまで手が回らないのが実情ではないでしょうか。

GIGでは、多くの企業様からWeb制作のご依頼をいただいており、AWSの専門知識を持った資格保有者も在籍。AWSならびにWAFの活用ノウハウも十分に蓄積しております。

AWSを使ったインフラやサービス開発・それにともなうWAF導入などをお考えの方は、ぜひ一度GIGにお問い合わせください。

■株式会社GIG

お仕事のお問い合わせはこちら

会社紹介資料のダウンロードはこちら

採用応募はこちら(GIG採用サイト)

採用応募はこちら(Wantedly)

WebやDXの課題、無料コンサル受付中!

GIG BLOG編集部

株式会社GIGのメンバーによって構成される編集部。GIG社員のインタビューや、GIGで行われたイベントのレポート、その他GIGにかかわるさまざまな情報をお届けします。