知っておきたい、AWSのセキュリティ対策。AWSの方針や対策方法を制作会社が解説|東京のWEB制作会社・ホームページ制作会社|株式会社GIG

BLOG

ブログ

知っておきたい、AWSのセキュリティ対策。AWSの方針や対策方法を制作会社が解説

2021-06-13 制作・開発

いまやビジネスを運営するうえで、ITの積極活用は欠かせなくなりました。顧客向けのWebサービスはもちろん、自社の情報管理などにクラウドサービスを利用している企業も多いでしょう。

近年利用者数が増加しているクラウドサービスに、『AWS(アマゾンウェブサービス)』があります。AWSは、大手ECサイト『Amazon』が運営しているクラウドサービスです。インフラやシステムの開発などさまざまなサービスが利用できることから、世界中の企業が導入しています。

しかし、AWSやその他のクラウドサービスのセキュリティ対策には不安があるという方もいらっしゃるのではないでしょうか。

そこで今回は、AWSでのインフラやシステム開発を検討している方向けに、AWSが目指すセキュリティ体制や、セキュリティを強化することで防げるネット上の脅威を紹介。その脅威を防ぐための対策についても解説します。

AWSによるセキュリティ対策

AWSでは、セキュリティ情報のモニタリングと組み合わせることで、適切な情報を適切なアクセス権を持つ人だけに共有できます。つまり、データの保存場所や、データにアクセスできるユーザーを制御できるのです。

またAWSを利用するだけで、世界トップクラスのセキュリティ要件や規制要件を満たせるのも強みです。

AWSは多くのセキュリティ基準やコンプライアンス認証をサポートしています。具体的には、クレジットカードの国際的なデータセキュリティ基準である「PCI-DSS」や、暗号化ハードウェアの有効性が正式に検証されていることを示す「FIPS 140-2」などに準拠。また、金融機関向けセキュリティ指針「FISC」や、内閣が定めるサイバーセキュリティ「NISC」といった、日本独自の基準に対応しているのも特徴です。

▲Amazonが公開する認証済みプログラム

▲Amazonが公開する認証済みプログラムAWSが目指すセキュリティ体制「責任共有モデル」

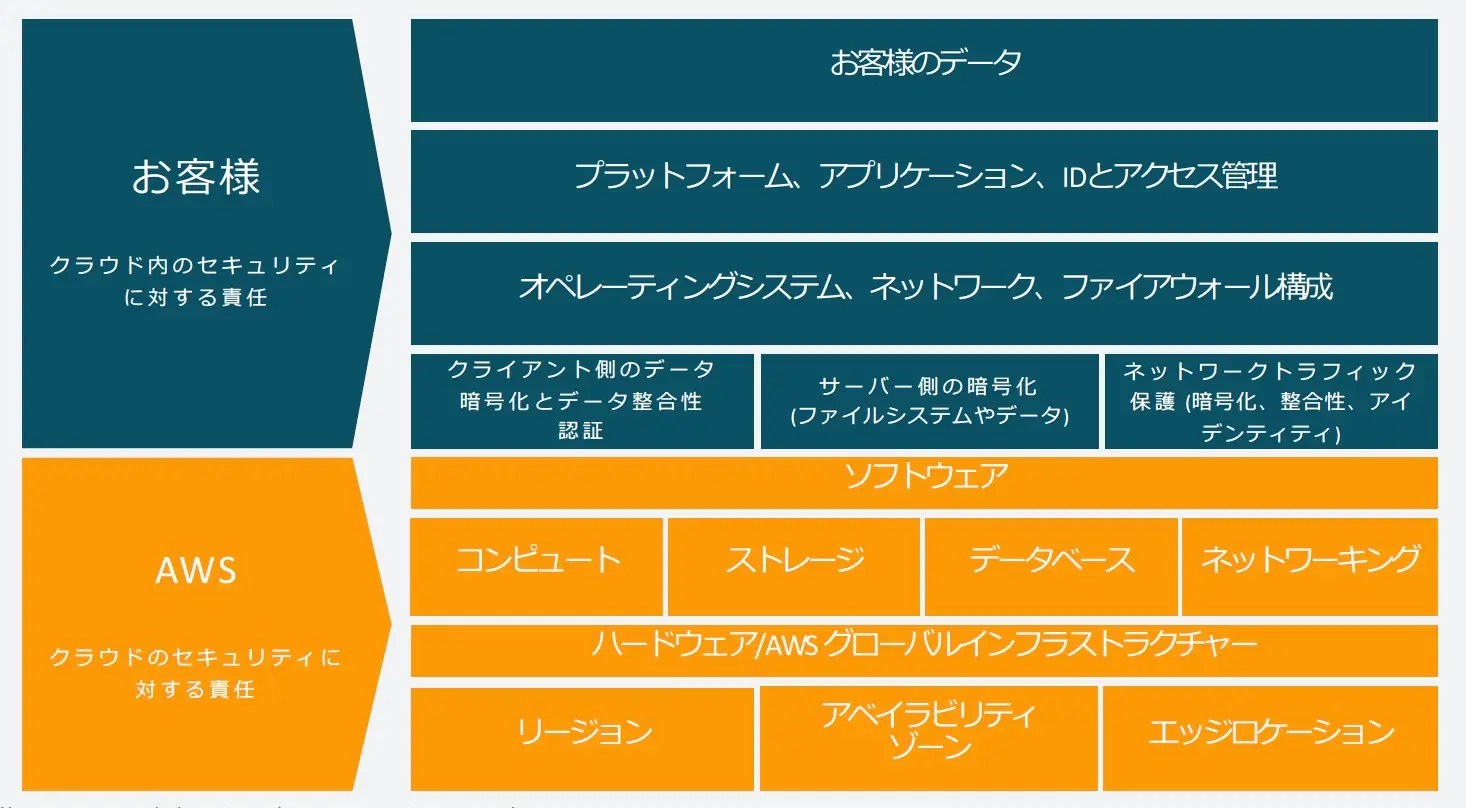

AWSはセキュリティ対策に極めて熱心ですが、結論から言えばAWSの利用によって生じる可能性があるリスクをすべてカバーしてくれるわけではありません。その証拠が、AWSが目指すセキュリティ体制「責任共有モデル」です。

「責任共有モデル」とは、AWSが自身とユーザーそれぞれにセキュリティに関する責任範囲を明確に定めたもの。つまり、「ここまでのセキュリティ対策はAWSの責任で、ここからのセキュリティ対策はユーザー側の責任」と明示しているのです。

▲Amazonの責任共有モデル(出典:Amazon)

▲Amazonの責任共有モデル(出典:Amazon)

以下では、AWSとユーザーそれぞれの具体的な責任範囲を見ていきます。

AWSの責任範囲

AWSが責任を持つ領域は、公開サーバーが動くための基本的なインフラ部分のセキュリティです。具体的には、ネットワーク(Amazon VPC)、仮想インフラ(Hypervisor)などが該当します。

AWSではユーザーの情報やID、アプリケーション、デバイスの保護を目的としてデータセンターやネットワークを設計し、提供します。

また、インターネットを経由して侵入してくる不正アクセスから、企業の内部ネットワークを守るためのセキュリティシステム(Firewall)にも対応。AWSが提供するセキュリティグループファイアウォールの設定や管理はユーザーに委ねられますが、セキュリティシステムそのものの機能保証はAWSが責任を持ちます。

ユーザーの責任範囲

インフラ上で動くゲストOS(Windows/Linux)、ミドルウェア(Apache/IIS/CMS)、Webアプリケーションについてはユーザーの責任範囲です。

そのため、たとえばユーザー自身がアプリケーションをサーバー上の指定の位置に配置し、利用可能な状態にすること(デプロイの統制)もできます。こうした柔軟性があり、ユーザーが必要に応じて統制の評価や検証手順も実行できるのがこのモデルの特徴です。

なお、以上の他にも細かい部分まで両者の責任範囲が決められており、その内容は以下の表にまとめました。

| AWSの責任範囲 | ユーザーの責任範囲 | |

| パッチ管理 | インフラストラクチャの不具合に対するパッチ適用・修復 | ゲストOSおよびアプリケーションへのパッチ適用 |

| 構成管理 | インフラストラクチャデバイスの構成・保守 | ゲストOS、DB、アプリケーションの構成・保守 |

| スタッフ管理 | AWSスタッフへの教育・トレーニング | 自社のAWS担当者への教育・トレーニング |

AWSの利用で考えられる脅威と対策

AWSは自身の責任範囲で万全のセキュリティ対策を講じていますが、ユーザー側でも責任範囲に応じたセキュリティ対策は欠かせません。個人情報をはじめ情報資産を狙うサイバー攻撃は多く、万全なセキュリティ対策が必要不可欠です。

セキュリティが甘いことによりさまざまな脅威が引き起こされれば、社会的信用を失う可能性があります。そうなると、企業活動にも支障が出るでしょう。

こうした事態を防ぐために、AWSの利用で考えられる脅威とその対策についてまとめます。

脅威1. セキュリティホールを突いた攻撃

セキュリティホールとは、プログラムの設計や開発などの段階で発生したミスやバグが修正されないまま、現在もセキュリティリスクとして残ってしまっている状態のこと。「コンピューターやソフトウェアそのものの脆弱性」とも呼べるものです。

セキュリティホールを放置しておくと、後で触れるサイバー攻撃の標的にされたり、ウイルス感染の可能性が高まったりします。その結果、情報漏洩や改ざん、スパムの被害に遭う恐れがあります。

これを防ぐには、定期的にセキュリティパッチを適用するなどの対策が必要です。

脅威2. サイバー攻撃

サイバー攻撃は、IT技術(システム)の動作を利用して不正なアクセスを試みたり、情報の窃取を狙ったりする、第三者の悪意ある行為です。たとえセキュリティホールがなくても、人為的なミスによってサイバー攻撃による被害に遭う可能性はあります。

サイバー攻撃に対するセキュリティ対策は向上している一方、サイバー攻撃の手段も多様化・複雑化しており、対策はいたちごっこになっているのが現状。完全にブロックすることは難しいですが、知らない間に情報漏洩・改ざんが発生している状態を防ぐために、それらの行為を検知するためのツールを導入すると万が一の被害を最小限に抑えられます。

たとえばGIGでは、以下のツールを活用し、安全を確保した上で開発を行っています。

- 改ざん検知ツール(AWS AIDE:改ざんされた箇所がログファイルに記録され、改ざんの内容や起こった日時を追跡できる)

- WAF(AWS WAF:条件に合った通信を、アプリケーションレベルで検知・遮断できるWebアプリケーションファイヤーウォール。SQLインジェクション、クロスサイトスクリプティング、アプリケーションへのDDoS攻撃に対して効果がある)

- 監視ツール(CloudWatch:アプリケーションを監視し、環境内における異常動作の検知やトラブルシューティング、自動化されたアクションの設定・実行、インサイトの検出が可能。また、特定の形式でデータを収集し、システム全体の分析にも活用できる)

脅威3. マルウェアによる攻撃

マルウェアとは、コンピューターウイルスを含む悪意のあるソフトウェア全般を指す言葉です。

被害としては情報漏洩のほか、感染した第三者のコンピューターを乗っ取り、他のコンピューターを攻撃するときの踏み台に利用されるケースも考えられます。ユーザー自身に実行を促し、その裏で不正な処理を行うものもあるため注意が必要です。

対策には、サイバー攻撃の項で紹介した改ざん検知ツール・WAF・監視ツールが活用できます。また、コンピューターウイルスの感染リスクを抑えるため、日頃からソースが不明なプログラムをむやみにインストールしないことも重要です。

AWSのセキュリティ対策はGIGにお任せください

GIGでは、AWSでのインフラ構築・サービス開発、サーバー/システムの保守・運用の観点からAWSセキュリティ対策に取り組んでいます。

改ざん検知、WAF、監視ツールを使用することで、常にアプリケーションの状態を確認。セキュリティも漏れなくチェックし、安全性を確保した状態での開発を実現します。起こり得るリスクを考慮したインフラ構築のサポートが可能です。

保守・運用の場面では、セキュリティや各種サービス連携のアップデートにも対応しています。

また、GIGはAWSのテクノロジーパートナーとしても認められています。AWSの公認資格を持った複数の社員が、AWSを用いた高品質なテクノロジーソリューションを提供いたします。

セキュリティに関心のある方、AWSを用いたインフラやサービス開発をお考えの方は、まずはお気軽にご相談ください。

■サイト保守事例

三菱UFJIP - コーポレートサイト制作・多言語サイト制作

ミクシィ - コーポレートサイト制作 / デザイン・保守運用

トレタ - リクルートサイト制作 / システム開発 / インフラ保守

WebやDXで困っている方、お気軽にご相談ください

GIG BLOG編集部

株式会社GIGのメンバーによって構成される編集部。GIG社員のインタビューや、GIGで行われたイベントのレポート、その他GIGにかかわるさまざまな情報をお届けします。